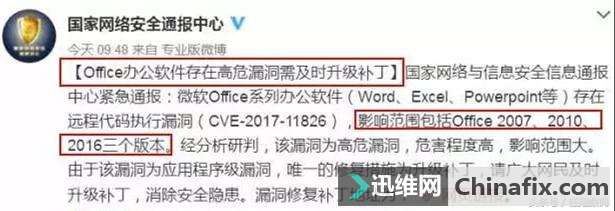

日前,国家网络与信息安全信息通报中心发出了一份紧急通报—— ,该通报上说到微软Office系列办公软件(Word、Excel、Powerpoint等)存在远程代码执行漏洞(CVE-2017-11826),影响范围包括Office 2007、2010、2016三个版本。经分析研判,该漏洞为高危漏洞,危害程度高,影响范围大。由于该漏洞为使用程序级漏洞,唯一的修复措施为升级补丁,请广大网民及时升级补丁,消除安全隐忧。

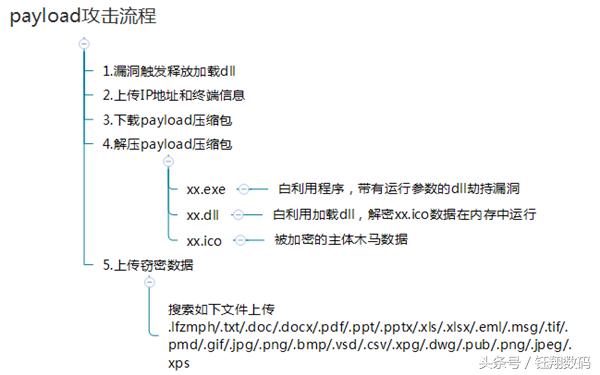

此次0day漏洞攻击在野利用真实文档格式为RTF(Rich Text Format),攻击者通过精心构造恶意的word文档标签和对应的属性值造成远程任意代码执行,payload荷载主要攻击流程如下:

值得注意的是该荷载执行恶意代码运用了某著名安全厂商软件的dll劫持漏洞,攻击最终会在受害者电脑中驻留一个以文档窃密为主要功能的远程控制木马。

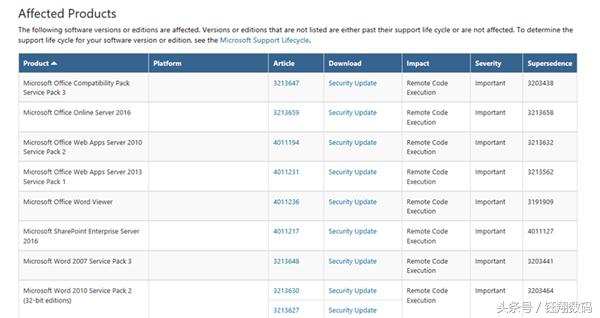

该漏洞几乎影响微软现在支持的所有Office版本,黑客发送利用该漏洞的恶意Office文件,没有打补丁的用户点开文件就会中招,成为被控制的肉鸡。

此次漏洞唯一的修复措施为升级补丁,漏洞修复补丁地址为:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11826 下载方式:

1.按照上面的补丁地址进入后,界面如下:

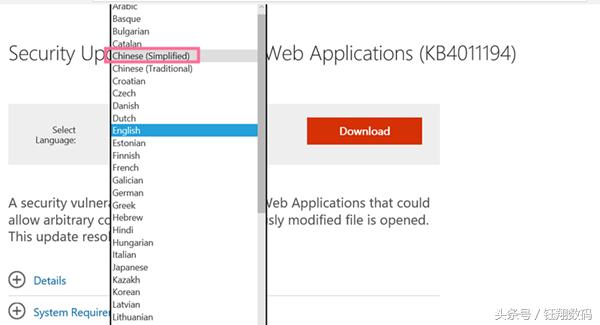

2.如果你看不懂英文,可以在网页右上角处选择“简体中文”。

3.然后切换成了中文版,如下图:

4.选择自己的office对应的版本,然后下载安装即可。如小编用的office2010版,点击对应的下载链接。

5.然后网页转到如下界面,再选择为中文版。

6.点击“下载”。

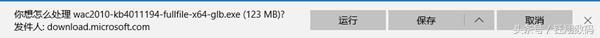

7.在弹出的下载界面上,选择“运行”下载完成直接安装或选择“保存”下载完成后双击安装即可。

2017年至今,黑客针对广大用户日常必备的办公软件进行的0day攻击呈增长趋势。攻击者利用该漏洞诱导用户打开藏有恶意代码的Office文件,从而在系统上执行任意命令,达到控制用户系统的目的

如何预防漏洞攻击:

好的上网习惯和操作可以防御一切黑客攻击,因此,请广大用户近日不要打开来路不明的office文档,同时相关单位也需要警惕此类漏洞定向攻击。

|